Inicio

22 de abril de 2024 Ver calendario

25% de descuento hasta inicio de curso

Inicio: 22 de abril 2024

Últimas plazas

22 de abril de 2024 Ver calendario

8 meses

42 ECTS

A distancia. 100% online

Curso bonificable para trabajadores en activo a través del programa de bonificación de su empresa

Hoy en día, tanto la información personal como la de las organizaciones está cada vez más expuesta, esto hace que las empresas se sitúen en un contexto en el que calibrar el alcance de estas amenazas, anticipar, prevenir y, en resumen, reaccionar de forma más efectiva ante este tipo de ataques, sea una necesidad.

Experto en Ciberseguridad está en el Top 3 de puestos en auge según el informe de LinkedIn de 2023

Aunque hay una alta demanda de estos perfiles, en la actualidad las empresas se enfrentan a un importante desafío: lograr captar talento. Esto sucede principalmente por falta de solicitudes, ya que los perfiles no cumplen con la cualificación deseada o con la experiencia laboral solicitada. Esto evidencia la existencia de una brecha de habilidades considerable en el sector de la ciberseguridad.

Con el Curso en Ciberseguridad de UNIR, podrás lograr adquirir esa cualificación las capacidades que en la actualidad demandan las empresas y organizaciones.

Junto a un claustro profesional en activo, nuestros alumnos tras su formación van a ser capaces de:

Ante la creciente demanda de profesionales resalta la importancia de invertir en formación y desarrollo en el área de ciberseguridad para satisfacer las necesidades actuales y futuras del mercado.

Tras concluir este curso, habrás adquirido una formación sólida en todas las áreas de la ciberseguridad relevantes, convirtiéndote en un profesional cualificado y listo para afrontar cualquier desafío que pueda surgir en el cambiante mundo cibernético. Este título te brinda la oportunidad de desempeñar un papel esencial en el creciente campo de la ciberseguridad, cuya demanda de expertos no deja de aumentar.

Si estás interesado en esta área de conocimiento, te recomendamos otros títulos relacionados que impartimos en UNIR y que también te pueden interesar.

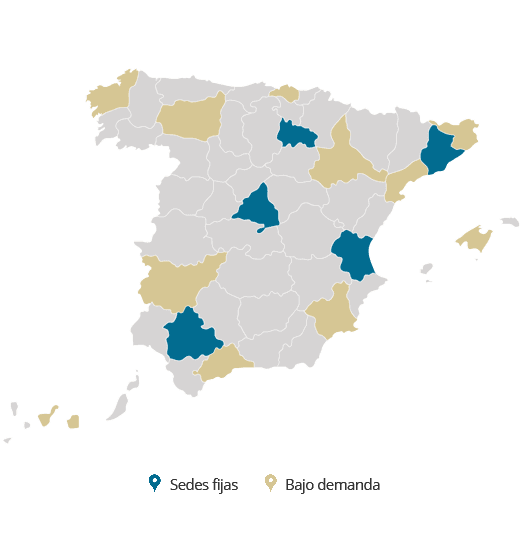

Centro de exámenes

Centros de exámenes en España

Sedes fijas:

Sedes bajo demanda:

*Consulta con tu asesor personal sobre otras posibles ubicaciones.

Sedes internacionales

Sedes fijas:

Sedes bajo demanda:

Consulta con un asesor personal de UNIR las sedes nacionales bajo demanda, ya que pueden ofertarse si las solicitudes crecen en una ciudad o provincia.